Ubuntu 사용자, 대규모 Linux 커널 업데이트, 35가지 보안 취약점 패치됨

| 출처 | https://9to5linux.com/ubuntu-users-get-a-massive-linux-kernel-update-35-security-vulnerabilities-patched |

|---|

오늘 Canonical은 지원되는 모든 Ubuntu 릴리스에 대한 새로운 Linux 커널 보안 업데이트를 게시했으며 30개 이상의 보안 취약점을 해결하는 대규모 업데이트인 것 같습니다.

새로운 Linux 커널 보안 업데이트는 이전 업데이트로부터 약 2주 후에 제공됩니다. 이 업데이트는 3가지 보안 결함만 패치 한 사소한 업데이트였으며 Ubuntu 22.04 LTS(Jammy Jellyfish), Ubuntu 21.10(Impish Indri), Ubuntu 20.04 LTS(Focal Fossa), Ubuntu 18.04 LTS(Bionic Beaver), Ubuntu 16.04 및 14.04 ESM 릴리스.

이 대규모 Ubuntu 커널 업데이트에는 30개 이상의 보안 취약점이 패치되었습니다. 모든 Ubuntu 릴리스에 공통적으로 있는 CVE-2022-1966 은 Aaron Adams가 netfilter 하위 시스템에서 발견하여 로컬 공격자가 서비스 거부(시스템 충돌)를 일으키거나 임의의 코드를 실행할 수 있도록 하는 use-after-free 취약점입니다. 권한 있는 공격자가 UEFI 보안 부팅 제한을 우회할 수 있는 커널 결함인 CVE-2022-21499와 EMS CAN / USB 인터페이스 구현에서 발견된 이중 자유 취약점인 CVE-2022-28390으로 로컬 공격자가 다음을 유발할 수 있습니다. 서비스 거부(메모리 고갈).

Ubuntu 22.04 LTS, Ubuntu 21.10, Ubuntu 20.04 LTS 및 Ubuntu 18.04 LTS 시스템의 커널에 영향을 주는 새 Linux 커널 보안 패치는 CVE-2022-1158 도 해결합니다. 이 패치는 Qiuhao Li, Gaoning Pan 및 Yongkang Jia가 게스트 VM의 공격자가 호스트 OS를 충돌시킬 수 있는 KVM 구현.

이 대규모 업데이트에서 패치된 다른 일반적인 보안 취약점은 CVE-2022-1972 로, Linux 커널 5.15 LTS를 실행하는 Ubuntu 22.04 LTS 시스템과 Linux 커널 5.13을 실행하는 Ubuntu 21.10 및 Ubuntu 20.04 LTS 시스템에 영향을 미치는 보안 문제이며, netfilter 하위 시스템 및 CVE-2022-24958 , USB 가젯 파일 시스템 인터페이스에서 발견되어 Ubuntu 21.10 및 20.04 LTS 시스템의 Linux 5.13 커널과 Ubuntu의 Linux 5.4 LTS 커널에 영향을 미치는 use-after-free 취약점 20.04 LTS 및 18.04 LTS 시스템. 이 두 가지 결함으로 인해 로컬 공격자가 서비스 거부(시스템 충돌)를 일으키거나 임의 코드를 실행할 수 있습니다.

Linux 커널의 802.2 LLC 유형 2 드라이버에서 赵子轩가 발견한 보안 취약점인 CVE - 2022-28356 , Microchip CAN BUS Analyzer 인터페이스 구현 CVE-2022-에서 발견된 이중 자유 취약점인 CVE-2022-28389도 마찬가지입니다. 1198 , 6pack 프로토콜 구현에서 Duoming Zhou가 발견한 use-after-free 취약점, CVE-2022-1516 , X.25 네트워크 프로토콜 구현에서 발견된 결함, CVE-2022-1353, PF_KEYv2 구현에서 발견된 보안 문제. 이러한 문제는 Ubuntu 22.04 LTS, Ubuntu 20.04 LTS 및 Ubuntu 18.04 LTS 시스템의 커널에 영향을 미치며 로컬 공격자가 서비스 거부(시스템 충돌)를 일으키거나 민감한 정보(커널 메모리)를 노출할 수 있습니다.

이번에는 Ubuntu 20.04 LTS 및 Ubuntu 18.04 LTS 시스템의 커널에 영향을 미치는 이 새로운 Ubuntu 커널 업데이트에서 패치된 또 다른 일반적인 보안 취약점은 CVE-2021-3772 입니다 . 이 결함은 Linux 커널의 SCTP 프로토콜 구현에서 발견되어 원격 공격자가 서비스 거부 (연결 해제)를 유발합니다.

Linux 커널 5.15 LTS를 실행하는 Ubuntu 22.04 LTS 시스템에 대해서만 새 보안 업데이트 는 RxRPC 세션 소켓 구현에서 발견된 결함인 CVE-2022-1671 을 포함하여 10개의 다른 취약점을 해결하여 로컬 공격자가 서비스 거부(시스템 충돌 ) 또는 민감한 정보(커널 메모리)를 노출할 수 있습니다. CVE-2022-1204 , CVE-2022-1205 및 CVE-2022-1199 , AX.25 아마추어 무선 프로토콜 구현에서 Duoming Zhou가 발견한 세 가지 결함은 로컬 CVE-2022-1263 뿐만 아니라 서비스 거부(시스템 충돌)를 일으키는 공격자, Qiuhao Li, Gaoning Pan 및 Yongkang Jia가 발견한 KVM 보안 문제로 게스트 VM의 로컬 공격자가 호스트 시스템을 충돌시킬 수 있습니다.

또한 Ubuntu 22.04 LTS 시스템의 Linux 5.15 LTS 커널에서 패치된 CVE-2022-28388 은 8 Devices USB2CAN 인터페이스 구현에서 발견된 이중 무료 취약점인 CVE-2022-1651 이며 ACRN 하이퍼바이저 서비스 모듈 구현에서 발견된 결함입니다. , CVE-2022-1048 , ALSA 프레임워크에서 Hu Jiahui가 발견한 다중 경쟁 조건, CVE-2022-0168 , CIFS 네트워크 파일 시스템 구현에서 Billy Jheng Bing이 발견한 결함, CVE-2022-1195 , 사용 - 6pack 및 mkiss 프로토콜의 구현에서 발견된 애프터 프리(after-free) 취약점. 이러한 보안 문제로 인해 로컬 공격자가 서비스 거부(시스템 충돌 또는 메모리 고갈)를 일으키거나 임의 코드를 실행할 수 있습니다.

Linux 커널 5.4 LTS를 실행하는 Ubuntu 20.04 LTS 및 Ubuntu 18.04 LTS 시스템에 대해서만 새 보안 업데이트는 CVE-2022-23036 , CVE-2022-23037 , CVE-2022-23038 , CVE-20392-20392를 포함한 10 개의 다른 취약점 을 해결

합니다 . CVE-2022-23040 , CVE-2022-23041 및 CVE-2022-23042 , Demi Marie Obenour와 Simon Gaiser가 여러 Xen 반가상화 장치 프론트엔드에서 발견한 일련의 결함으로, 공격자가 메모리에 액세스할 수 있습니다. 악의적인 Xen 백엔드를 사용하여 게스트 VM의 페이지를 삭제하거나 게스트에서 서비스 거부를 유발합니다.

또한 Ubuntu 20.04 LTS 및 Ubuntu 18.04 LTS 시스템의 Linux 5.4 LTS 커널에서 패치된 CVE-2022-1011 은 Google Project Zero의 Jann Horn이 FUSE 파일 시스템 구현에서 발견한 use-after-free 취약점으로, 공격자가 서비스 거부(시스템 충돌)를 일으키거나 임의의 코드를 실행할 수 있는 CVE-2021-4197 , cgroup 프로세스 마이그레이션 구현에서 Eric Biederman이 발견한 보안 문제로 로컬 공격자가 관리 권한을 얻을 수 있는 CVE 및 CVE -2022-26966 , USB SR9700 이더넷 장치 드라이버에서 발견된 결함으로 물리적으로 가까운 공격자가 민감한 정보(커널 메모리)를 노출할 수 있습니다.

마지막으로, 이 새로운 대규모 Ubuntu 커널 업데이트는 Ubuntu 18.04 LTS 시스템의 Linux 4.15 커널에 영향을 미치는 세 가지 다른 보안 취약점을 수정합니다. 이들은 CVE-2022-1016 , 로컬 공격자가 민감한 정보(커널 메모리)를 노출할 수 있는 netfilter 하위 시스템에서 David Bouman이 발견한 보안 문제, CVE-2021-4149 , Btrfs 파일 시스템 구현에서 발견된 보안 문제입니다. 로컬

공격자가 서비스 거부(커널 교착 상태)와 CVE-2022-1419 , 가상 그래픽 메모리 관리자 구현에서 발견된 경쟁 조건이 잠재적으로 정보 누출로 이어질 수 있도록 허용합니다.

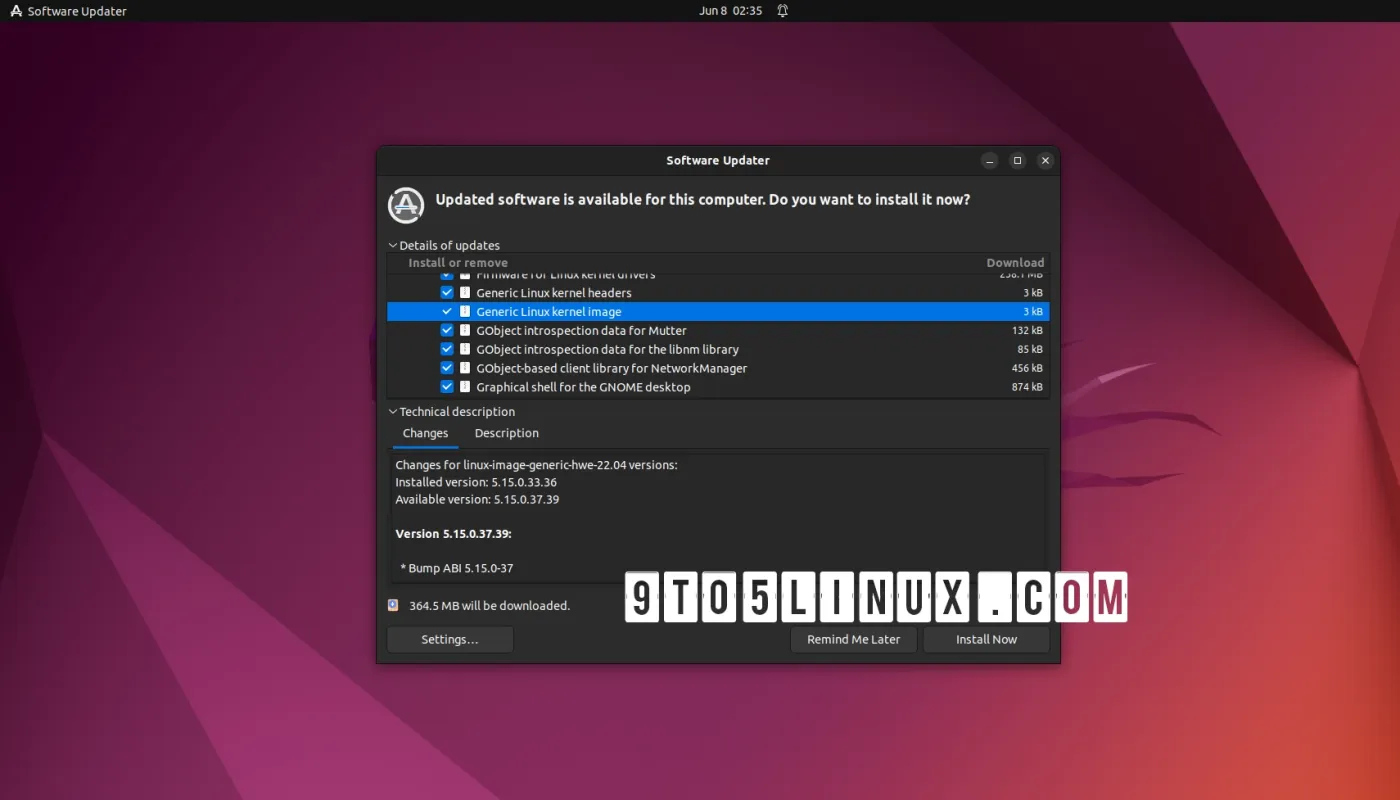

Canonical은 모든 Ubuntu 사용자에게 새 커널 버전( Ubuntu 22.04 LTS의 경우 linux-image 5.15.0.37.39 , Ubuntu 21.10 및 20.04.4 LTS의 경우 linux-image 5.13.0.48.56, linux-image 5.4)으로 설치를 업데이트할 것을 촉구합니다. Ubuntu 20.04 LTS의 경우 0.117.120 , Ubuntu 18.04.6 LTS의 경우 linux-image 5.4.0-117.132~18.04.1 , Ubuntu 18.04 LTS의 경우 linux-image 4.15.0.184.172 ), 가능한 한 빨리 Software Updater 유틸리티를 사용하거나 터미널 앱에서 명령을 실행합니다. 새 커널 버전을 설치한 후 시스템 재부팅이 필요합니다