새로운 Ubuntu Linux 커널 업데이트로 19개의 취약점 수정, 지금 패치

| 출처 | https://9to5linux.com/new-ubuntu-linux-kernel-updates-fix-19-vulnerabilities-patch-now |

|---|

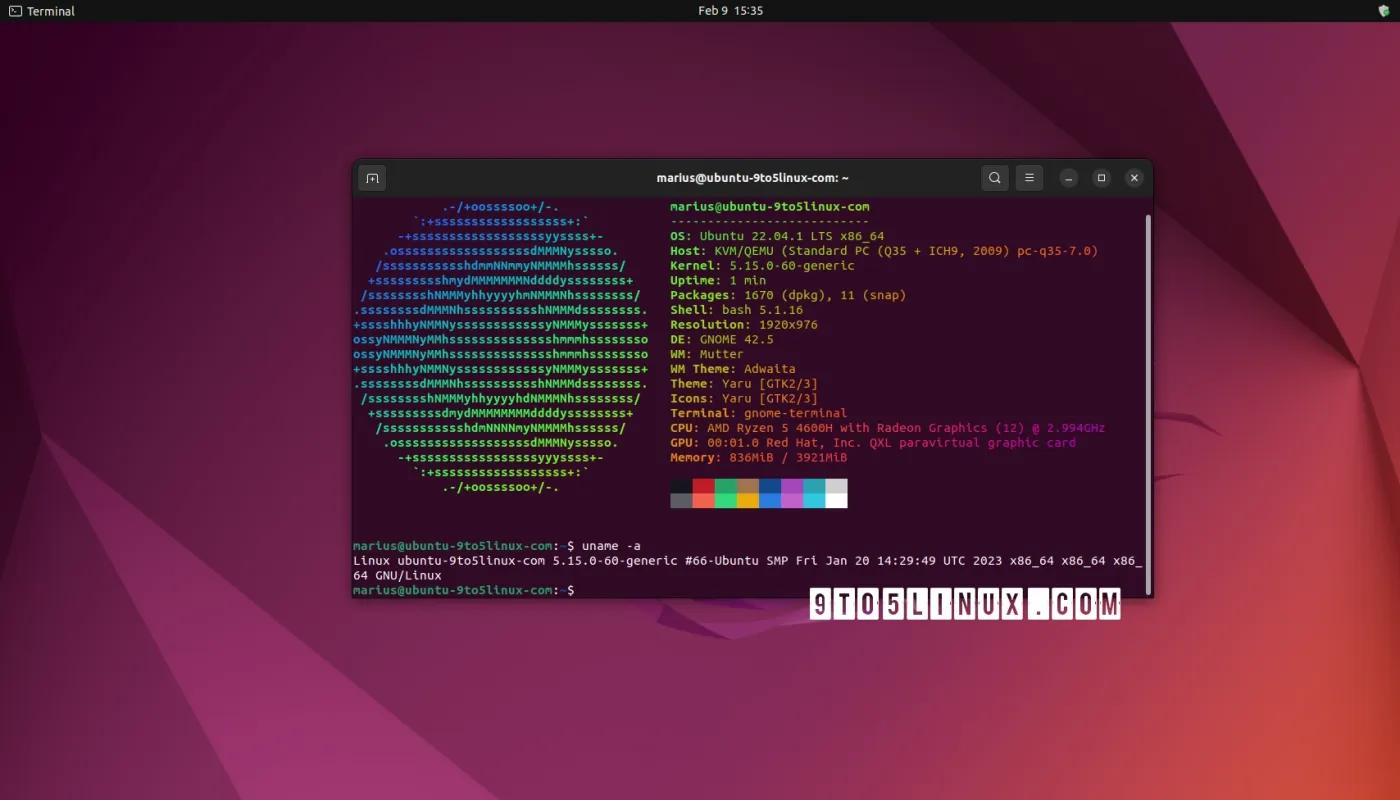

영향을 받는 시스템에는 Ubuntu 22.04 LTS, Ubuntu 20.04 LTS 및 Ubuntu 18.04 LTS가 포함됩니다.

Canonical은 오늘 총 19개의 보안 취약점을 해결하기 위해 지원되는 모든 Ubuntu LTS 시스템에 대한 새로운 Linux 커널 업데이트를 발표했습니다.

새로운 Ubuntu 커널 업데이트는 Ubuntu 22.04 LTS(Jammy Jellyfish) , Ubuntu 20.04 LTS(Focal Fossa) 및 Ubuntu 18.04 LTS(Bionic Beaver) 를 포함하여 장기 지원 Ubuntu 시스템에서만 사용할 수 있습니다 .

이 Ubuntu 커널 업데이트는 CVE-2022-41849 및 CVE- 2022-41850을 포함하여 최대 19개의 취약점을 패치하기 위해 여기에 있습니다. 이 취약점 은 use-after-free 취약점으로 이어질 수 있는 Roccat HID 및 SMSC UFX USB 드라이버에서 발견된 두 가지 경합 상태입니다. 이는 위에서 언급한 모든 Ubuntu LTS 시스템에 영향을 미치며 로컬 및 물리적으로 근접한 공격자가 서비스 거부(시스템 충돌)를 일으키거나 임의 코드를 실행할 수 있습니다.

세 가지 다른 취약점은 Linux 커널 5.15 LTS를 실행하는 Ubuntu 22.04 LTS 및 Ubuntu 20.04 LTS 시스템과 Linux 커널 5.4 LTS를 실행하는 Ubuntu 20.04 LTS 및 Ubuntu 18.04 LTS 시스템에 영향을 미쳤습니다.

CVE -2022-3640 은 로컬 공격자가 서비스 거부(시스템 충돌)를 일으키거나 임의 코드를 실행할 수 있는 Bluetooth 스택의 use-after-free 취약점입니다 . Broadcom FullMAC USB WiFi 드라이버는 물리적으로 근접한 공격자가 악의적인 USB 장치를 제작하여 서비스 거부(시스템 충돌)를 일으키거나 임의 코드를 실행 하도록 허용할 수 있습니다. 민감한 정보(커널 메모리)를 노출하기 위해 물리적으로 근접한 공격자.

Linux 커널 5.15 LTS를 실행하는 Ubuntu 22.04 LTS 및 Ubuntu 20.04 LTS 시스템도 CVE-2022-3623 의 영향을 받았는데 , 이는 hugetlb 구현에서 발견된 경쟁 조건으로 로컬 공격자가 서비스 거부(시스템 충돌)를 일으키거나 민감한 정보를 노출할 수 있습니다. 정보(커널 메모리), CVE-2022-3543 , Unix 도메인 소켓 구현에서 발견된 메모리 누수로 로컬 공격자가 서비스 거부(메모리 고갈)를 유발할 수 있습니다.

CVE-2022-3619 , Bluetooth HCI 구현에서 발견된 보안 문제로 공격자가 서비스 거부(메모리 고갈)를 유발할 수 있으며 CVE-2023-0590 , qdisc 구현에서 발견된 경합 상태 로컬 공격자가 서비스 거부(시스템 충돌)를 일으키거나 임의 코드를 실행할 수 있습니다.

또한 CVE-2022-47940 은 Linux 커널 5.15 LTS를 실행하는 Ubuntu 22.04 LTS 및 Ubuntu 20.04 LTS 시스템용으로 패치되었습니다. 이것은 Linux 커널의 KSMBD 구현에서 Arnaud Gatignol, Quentin Minster, Florent Saudel 및 Guillaume Teissier가 발견한 보안 결함으로 인증된 공격자가 서비스 거부(시스템 충돌)를 일으키고 민감한 정보(커널 메모리)를 노출할 수 있습니다. 또는 임의의 코드를 실행합니다.

Linux 커널 5.4 LTS를 실행하는 Ubuntu 20.04 LTS 및 Ubuntu 18.04 LTS 시스템과 Linux 커널 4.15를 실행하는 Ubuntu 18.04 LTS 시스템도 NILFS2 파일에서 Khalid Masum이 발견한 use-after-free 취약점인 CVE-2022-3649 의 영향을 받았습니다. 로컬 공격자가 서비스 거부를 유발하거나 임의 코드를 실행할 수 있는 시스템 구현.

새로운 Ubuntu 커널 업데이트는 Linux 커널 4.15를 실행하는 Ubuntu 18.04 LTS 시스템에만 영향을 미치는 8개의 다른 보안 결함도 패치합니다. 여기에는 Video for Linux 2(V4L2) 구현에서 발견된 범위를 벗어난 쓰기 취약점인 CVE -2022-20369 , netfilter IRC 프로토콜 추적 구현에서 David Leadbeater가 발견한 결함인 CVE-2022-2663이 포함됩니다. CVE-2022-29900 및 CVE-2022-29901 과 같이 로컬 공격자가 민감한 정보를 노출할 수 있는 AMD 및 Intel x86-64 프로세서에 대한 예측 분기 대상 주입 공격에 대한 Linux 커널 보호에서 Johannes Wikner 및 Kaveh Razavi가 발견한 두 가지 취약점입니다. .

USB 모니터링(usbmon) 구성 요소에서 발견된 보안 문제인 CVE -2022-43750 , NILFS2 파일 시스템 구현에서 발견된 결함인 CVE-2022-3646 , 정수 오버플로 취약점이 발견된 CVE-2022-39842도 마찬가지입니다. PXA3xx 그래픽 드라이버 의 김현우, CVE-2022-26373 , eIBRS(Enhanced Indirect Branch Restricted Speculation)가 있는 일부 Intel 프로세서에 영향을 미치는 결함입니다. 이를 통해 로컬 공격자는 민감한 정보를 노출하거나 서비스 거부(시스템 충돌 또는 메모리 고갈)를 유발하거나 임의 코드를 실행할 수 있습니다.