심각도 점수가 최대 10점인 ownCloud 취약점은 "대량" 악용 대상이 됩니다.

| 출처 | https://arstechnica.com/security/2023/11/owncloud-vulnerability-with-a-maximum-10-severity-rating-comes-under-mass-exploitation/?ref=selfh.st |

|---|

혹 onwCloud를 사용하고계신 사용자분이 계시다면 반드시 업데이트하셔야합니다.

악용하기 쉬운 결함은 해커에게 취약한 서버에 비밀번호와 암호화 키를 제공합니다.

보안 연구원들은 널리 사용되는 오픈 소스 파일 공유 서버 앱인 ownCloud를 실행하는 서버를 완전히 제어할 수 있게 해주는 보안 취약점의 "대량 악용"을 추적하고 있습니다.

최대 심각도 등급이 10인 이 취약점을 사용하면 간단한 웹 요청을 정적 URL로 보내 취약한 서버의 관리 제어를 허용하는 비밀번호와 암호화 키를 얻을 수 있다고 ownCloud 관계자가 지난주 경고 했습니다 . 11월 21일 공개 후 4일 이내에 보안 회사인 Greynoise의 연구원들은 허니팟 서버에서 취약점을 악용하려는 시도를 추적하기 위해 취약한 ownCloud 서버로 가장하는 "대량 공격"을 관찰하기 시작했다고 말했습니다 . 그 이후로 웹 요청을 보내는 IP 주소의 수가 천천히 증가했습니다. 이 게시물이 Ars에 게시되었을 때 13에 도달했습니다.

인터넷에 뿌리기

Greynoise의 보안 연구 및 탐지 엔지니어링 담당 수석 이사인 Glenn Thorpe는 Mastodon과의 인터뷰에서 “민감한 정보를 노출하는 특정 엔드포인트에 대한 공격이 감지되고 있으며 이는 악용으로 간주됩니다.”라고 말했습니다 . "현재 우리는 광고되지 않은 센서를 공격하는 13개의 IP를 확인했습니다. 이는 그들이 무엇이 공격하는지 확인하기 위해 인터넷을 통해 IP를 거의 뿌리고 있음을 나타냅니다."

CVE-2023-49103은 구성된 방식에 따라 일부 ownCloud 배포에서 실행되는 앱인 graphapi 버전 0.2.0 및 0.3.0에 있습니다. 앱에서 사용하는 타사 코드 라이브러리는 액세스 시 PHP 기반 환경의 구성 세부 정보를 표시하는 URL을 제공합니다. 지난주 공개에서 ownCloud 관계자는 Docker 가상화 도구를 사용하는 구성과 같은 컨테이너화된 구성에서 URL이 취약한 서버에 로그인하는 데 사용되는 데이터를 공개할 수 있다고 밝혔습니다. 관계자들은 이러한 경우 단순히 앱을 비활성화하는 것만으로는 취약한 서버를 차단하는 데 충분하지 않다고 경고했습니다.

ownCloud 권고는 다음과 같이 설명했습니다.

"graphapi" 앱은 URL을 제공하는 타사 라이브러리에 의존합니다. 이 URL에 액세스하면 PHP 환경(phpinfo)의 구성 세부 정보가 표시됩니다. 이 정보에는 웹 서버의 모든 환경 변수가 포함됩니다. 컨테이너화된 배포에서 이러한 환경 변수에는 ownCloud 관리자 비밀번호, 메일 서버 자격 증명, 라이선스 키와 같은 민감한 데이터가 포함될 수 있습니다.

단순히 graphapi 앱을 비활성화한다고 해서 취약점이 제거되는 것은 아니라는 점을 강조하는 것이 중요합니다. 또한 phpinfo는 공격자가 시스템에 대한 정보를 수집하기 위해 악용할 수 있는 잠재적으로 민감한 다양한 구성 세부 정보를 노출합니다. 따라서 ownCloud가 컨테이너화된 환경에서 실행되지 않더라도 이 취약점은 여전히 우려할 만한 원인이 됩니다.

모든 보안 실무자가 다른 취약점(가장 최근에는 CVE-2023-4966 및 CitrixBleed 로 추적된 취약점 )과 마찬가지로 이 취약점을 광범위한 위협으로 간주하는 것은 아닙니다. 특히 독립 연구원 Kevin Beaumont 는 CVE-2023-49103 취약점이 2020년까지 도입되지 않았으며 기본적으로 악용할 수 없으며 2월에 컨테이너에만 도입되었다고 지적했습니다 .

그는 인터뷰에서 “취약한 기능이 활성화되었는지 실제로 확인한 사람은 아무도 없다고 생각합니다.”라고 말했습니다. 게다가 ownCloud 웹 페이지에 따르면 이 게시물이 Ars에 게시되었을 때 graphapi의 설치 횟수는 900회 미만이었습니다. ownCloud 관계자는 취약점에 대한 기술적 세부 사항과 이를 악용하는 데 필요한 정확한 조건을 요청하는 이메일에 즉시 응답하지 않았습니다.

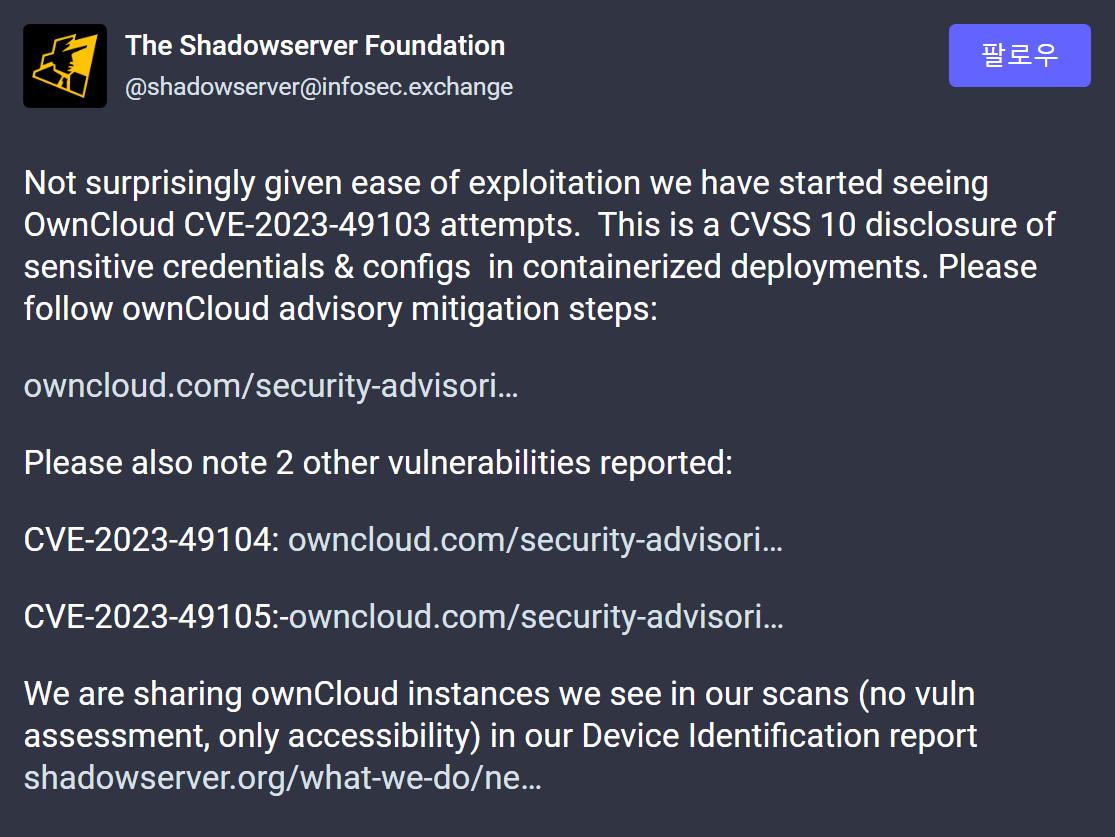

CVE-2023-49103으로 인한 잠재적인 위협을 고려하면 여전히 우려할 여지가 있습니다. 보안 기관 Shadowserver에 따르면 최근 스캔 결과 독일, 미국, 프랑스, 러시아 및 폴란드의 주소를 중심으로 ownCloud 서버를 호스팅하는 11,000개 이상의 IP 주소가 밝혀졌습니다. 서버 중 극히 일부만 취약하더라도 피해가 발생할 가능성은 현실입니다.

Shadowserver 관계자는 “공격의 용이성을 고려하여 OwnCloud CVE-2023-49103 시도를 목격하기 시작한 것은 놀라운 일이 아닙니다.”라고 썼습니다. “이것은 컨테이너화된 배포의 민감한 자격 증명 및 구성에 대한 CVSS 10 공개입니다. ownCloud 권고 완화 단계를 따르십시오.”

심각도가 더 높은 ownCloud 취약점

우려할 만한 또 다른 이유: ownCloud는 최근 심각도 등급이 9.8인 CVE-2023-94105를 포함하여 심각도가 높은 두 가지 취약점을 수정했습니다. 이 결함은 미리 서명된 URL을 사용하여 WebDAV API에서 인증 우회를 허용합니다. ownCloud 관계자는 “피해자의 사용자 이름이 알려져 있고 피해자에게 구성된 서명 키가 없는 경우(기본값)” 해커가 이를 악용하여 인증 없이 모든 파일에 액세스, 수정 또는 삭제할 수 있다고 경고했습니다. 이 취약점은 ownCloud 버전 10.6.0~10.13.0의 WebDAV API에 영향을 미칩니다.

CVE-2023-94104로 추적된 세 번째 취약점은 심각도가 8.7인 하위 도메인 유효성 검사 우회 결함입니다. 해커는 리디렉션 URL을 사용하여 이를 악용하여 공격자가 제어하는 도메인으로 콜백을 리디렉션할 수 있습니다.

악용 중인 ownCloud 취약점을 해결하기 위해 ownCloud는 사용자에게 다음을 권고했습니다.

파일 삭제

owncloud/apps/graphapi/vendor/microsoft/microsoft-graph/tests/GetPhpInfo.php.또한 docker-containers에서 phpinfo 기능을 비활성화했습니다. 유사한 취약점을 완화하기 위해 향후 핵심 릴리스에 다양한 강화 기능을 적용할 예정입니다.또한 다음 비밀을 변경하는 것이 좋습니다.

– ownCloud 관리자 비밀번호

– 메일 서버 자격 증명

– 데이터베이스 자격 증명

– Object-Store/S3 액세스 키

다른 두 가지 취약점이 적극적으로 악용되고 있다는 보고는 없지만 사용자는 ownCloud가 여기 및 여기 에서 제공한 지침을 따라야 합니다 .