Spectre V2 취약점에 대한 AMD "부적절한 대응", CPU 성능 최대 54% 저하

| 출처 | https://www.amd.com/en/corporate/product-security/bulletin/amd-sb-1036 |

|---|

https://www.amd.com/en/corporate/product-security/bulletin/amd-sb-1036

https://arxiv.org/abs/2203.04277

Intel 및 Arm 프로세서는 지난 주 Spectre V2 취약점 , Branch History Injection 또는 BHI의 공격을 받았습니다. Spectre 익스플로잇은 몇 년 전에 시작되었지만 이 새로운 완화 라인은 두 칩 제조업체에 상당한 영향을 미쳤습니다. AMD는 칩에 대해 훨씬 다른 디자인을 가지고 있으므로 이번 주에 피해를 피할 수 있습니다. 그러나 Intel의 3명의 보안 연구원이 최근에 코드 노출이 있는 AMD 칩셋에 대한 개요 백서를 작성했습니다. 검토 결과, AMD는 이제 제품을 안전하게 유지하기 위한 새로운 효율성을 반영 하는 새로운 보안 게시판 을 발행했습니다.

AMD는 BHI 취약성을 막기 위한 불충분한 절차를 수정하기 위해 "일반적인" Retpoline 접근 방식을 사용하고 있습니다.

2017년 12월에 발견된 초기 스펙터(Spectre) 및 멜트다운(Meltdown) 결함은 4개의 개별 연구팀이 발견하고 같은 기간에 주요 회사에 보고한 인텔 칩 설계의 문제를 간략하게 설명합니다. 인텔의 계획은 개념 증명 코드가 컴퓨터 커널에 도입되어 접근할 수 없는 정보를 공개할 수 있는 결함을 열어주었습니다. 인텔 칩의 결함은 1993년까지 거슬러 올라갑니다.

Spectre와 Meltdown은 초기 공격 결과가 발견되었을 때 Intel, Arm 및 AMD 칩에 동시에 영향을 미쳤습니다. 원래 공격이 완화되었을 때 칩 거인을 위한 보안 조치가 취해졌습니다. 그럼에도 불구하고 수리하는 데 수년이 걸릴 문제에 대한 빠른 솔루션으로 밝혀졌습니다.

지난 몇 주 동안 BHI가 등장하여 다시 한 번 Spectre 익스플로잇을 시작했습니다. Intel과 Arm이 가장 심각한 취약점 영향을 받은 것으로 보고되었습니다. 그러나 AMD 담당자는 몇 년 전의 초기 수정이 칩셋에서 여전히 시작되고 있으며 회사가 공격을 피할 수 있다고 말했습니다.

Vrije Universiteit Amsterdam의 VUSec 그룹은 Retpoline 전략을 활용하여 Spectre V2를 완화하기 위한 AMD 전략의 개요 를 설명했습니다. 연구 결과에서 연구팀은 AMD의 LFENCE/JMP 기반 Retpoline 코드가 부적절한 것으로 간주된다고 지적합니다. AMD는 회사에서 사용하는 접근 방식이 회사에서 "일반"으로 간주하는 Retpoline 코드보다 회사 하드웨어에서 더 잘 수행한다고 밝혔습니다. 기본 프로세스는 간접 분기를 LFENCE/JMP로 변경하여 AMD 칩셋이 Spectre V2의 모든 공격을 방어할 수 있도록 합니다

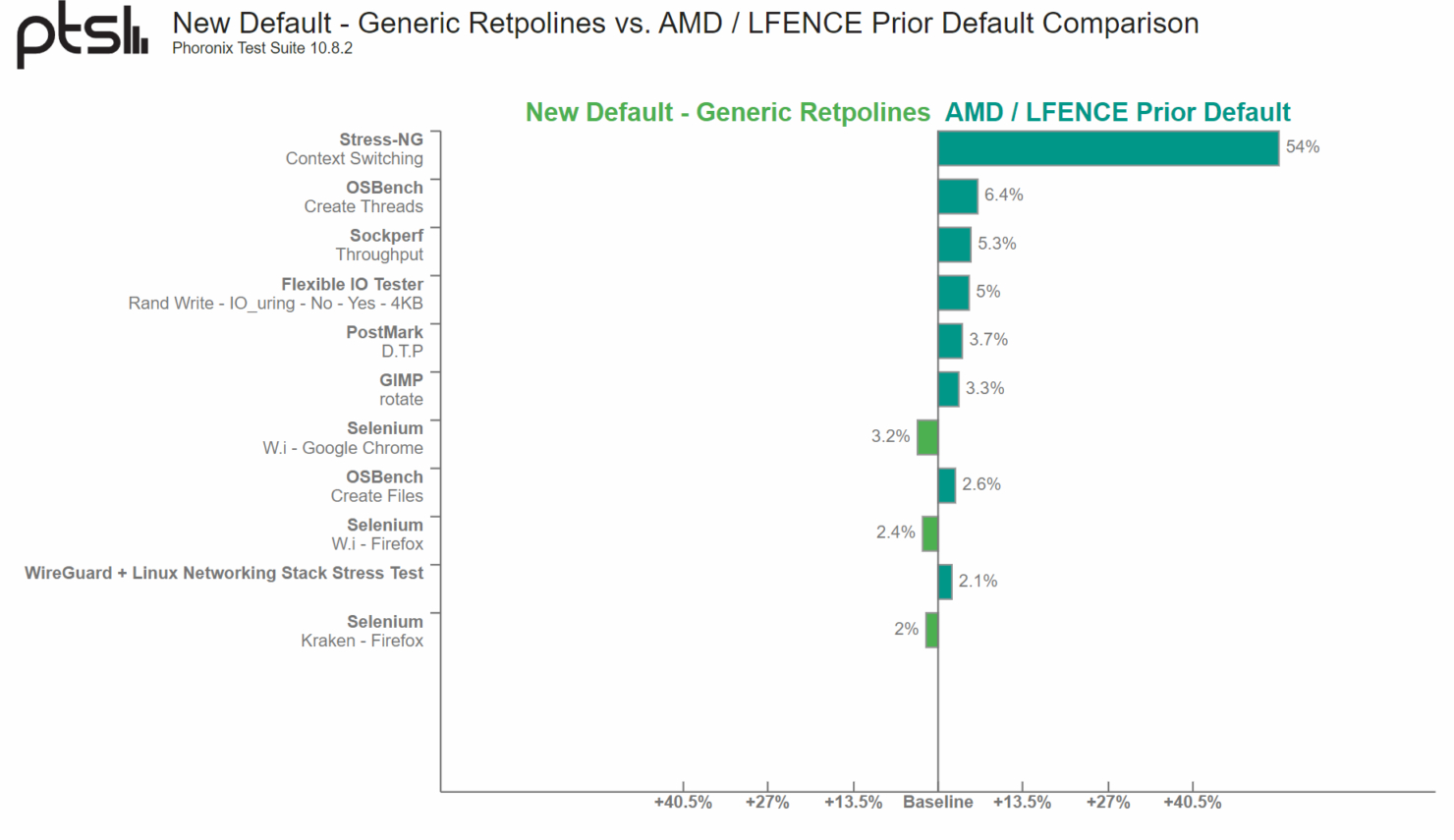

Phoronix 의 성능 결과는 아래와 같이 CPU 성능에서 최대 54% 저하를 보여줍니다.

AMD의 칩은 Spectre BHB/BHI 취약점의 직접적인 영향을 받지 않지만, AMD의 Zen 기반 프로세서에 더 큰 문제를 일으키는 익스플로잇을 처리하는 접근 방식을 알게 되었습니다. 이제 회사는 Spectre V2 익스플로잇을 효율적으로 관리하기 위해 권장되는 "일반" Retpoline 지침을 초기화하고 있습니다.

AMD 레트폴린은 추측에 취약할 수 있습니다. LFENCE/JMP 시퀀스를 사용하는 잘못된 간접 분기 예측에 대한 추측 실행 창은 잠재적으로 Spectre V2를 사용하여 악용할 수 있을 만큼 충분히 클 수 있습니다. 기본적으로 AMD에서는 retpoline,lfence를 사용하지 마십시오. 대신 일반 리트폴린을 사용하십시오.

— AMD

AMD의 보안 게시판은 변경 사항을 간략하게 설명하고 Ke Sun, Alyssa Milburn, Henrique Kawakami, Emma Benoit, Igor Chervatyuk, Lisa Aichele 및 Thais Moreira Hamasaki로 구성된 Intel IPAS STORM의 팀을 참조합니다. Milburn, Sun 및 Kawakami가 작성한 " 당신은 항상 경쟁에서 승리할 수는 없습니다: 분기 대상 주입을 위한 LFENCE/JMP 완화 분석 "은 AMD의 결함에 대해 자세히 설명하고 AMD에 공개되어 제출된 새로운 정보로 이전 문서를 업데이트합니다. .

LFENCE/JMP는 BTI(Branch Target Injection) 및 AMD 프로세서에서 일반적으로 사용되는 간접 분기 예측에서 비롯된 유사한 일시적 실행 공격에 대한 기존 소프트웨어 완화 옵션입니다. 그러나 이 완화의 효율성은 예측 대상의 추측 실행과 의도된 대상의 아키텍처 해결 사이의 고유한 경쟁 조건으로 인해 손상될 수 있습니다. 이는 코드가 여전히 일시적으로 실행될 수 있는 창을 만들 수 있기 때문입니다. 이 작업은 이러한 추측 창에 기여할 수 있는 잠재적인 지연 원인을 조사합니다. 우리는 공격자가 "경주에서 승리"할 수 있음을 보여주므로 이 창은 LFENCE/JMP 완화가 있음에도 불구하고 다양한 x86 CPU에 대한 BTI 스타일 공격의 악용을 허용하기에 충분할 수 있습니다.

Intel이 AMD의 명성을 훼손하고 시장에서 1위에 오르고 싶어하는 것처럼 보일 수 있지만 실제로는 그렇지 않습니다. 인텔은 팀이 잠재적인 보안 위험을 검토한다고 말합니다. 그들의 제품이나 다른 회사의 제품에 이 정도의 위협이 있다고 가정합니다. 이 경우 공유하고 함께 협력하여 그러한 중대한 위협을 제거하여 모든 위험으로부터 이익을 얻을 수 있도록 하는 것이 더 유리합니다.

1등

1등 성능하락이..ㄷㄷ

인텔주가 떨어지는소리가 들리네요

더 떨어질데도 없는디...

끄아악... 조금이지만.. 아쉽네요..

자꾸 이런 심각한 오류가...