Apache Log4j2를 업그레이드하기 위한 Elasticsearch 및 Logstash의 7.16.2 및 6.8.22 릴리스 소개

| 출처 | https://www.elastic.co/kr/blog/new-elasticsearch-and-logstash-releases-upgrade-apache-log4j2 |

|---|

기존 엘라스틱과 logstash 에서 사용되던 취약한 log4j 버전에 대한 업데이트 릴리즈입니다.

최신 Apache Log4j 릴리스로 업그레이드하고 일부 취약성 스캐너에 대한 오탐지 문제를 해결하기 위해 Elasticsearch 및 Logstash의 새 버전인 7.16.2 및 6.8.22를 발표하게 된 것을 기쁘게 생각합니다. Elastic은 또한 Elastic 고객과 커뮤니티가 최신 개발 정보를 최신 상태로 유지할 수 있도록 자문 을 통해 지속적인 업데이트를 유지 관리합니다 .

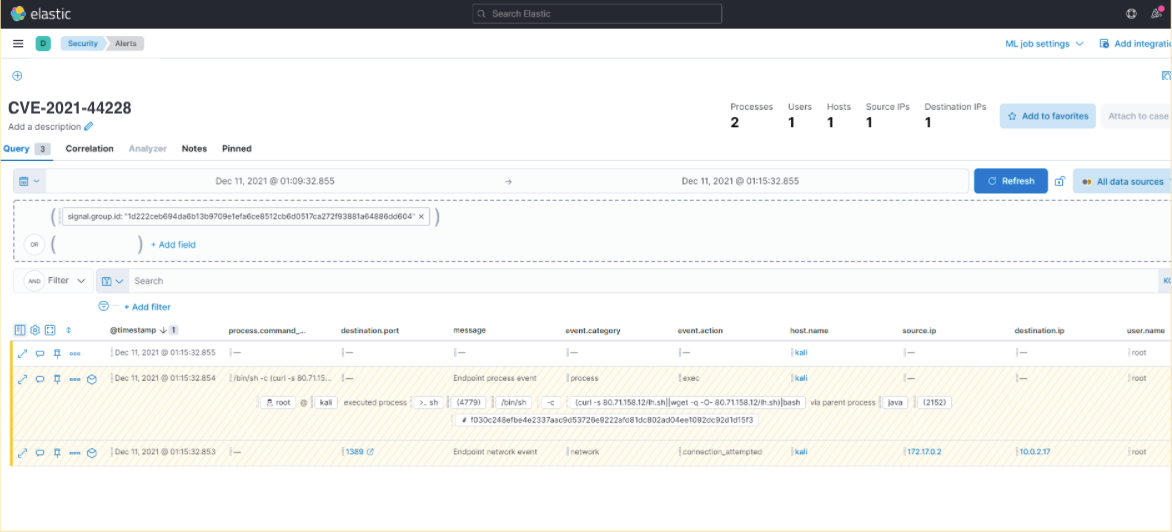

12월 10일 에는 여러 Java 기반 사용자 지정 및 상용 응용 프로그램에서 채택한 인기 있는 오픈 소스 로깅 프레임워크에 영향을 미치는 Apache Log4j 취약점( CVE-2021-44228) 의 공개가 시작되었습니다 . 이 취약점은 Log4j2의 버전 2.0-beta9에서 2.14.1에 영향을 미치며 APT35 및 Hafnium과 같은 국가 공격자와 랜섬웨어 그룹에 의해 이미 악용되고 있습니다. Open Source Insights를 사용하는 Google의 연구에 따르면 12월 16일 현재 35,000개 이상의 패키지(Maven Central 저장소의 8% 이상)가 최근에 공개된 취약점의 영향을 받은 것으로 추정됩니다.

Apache Log4j는 Log4j 버전 2.15.0의 초기 취약점에 대한 수정 사항을 발표했습니다. 그러나 수정 사항이 불완전하여 잠재적 DoS 및 데이터 유출 취약성이 발생하여 CVE-2021-45046으로 기록되었습니다 . 이 새로운 취약점은 Log4j2 버전 2.16.0에서 수정되었습니다. 그러나 버전 2.16.0 자체도 발견 된 취약 새로운으로 이어지는 또 다른 서비스 거부 취약점 CVE-2021-45105 및 아파치 Log4j2 버전 2.17.0의 최종 릴리스.

우리에 자문 후, 우리는 Log4j의 취약한 버전을 사용하는 경우에도 Elasticsearch 및 Logstash의 버전에 효과적인 몇 가지 완화를 식별합니다. Elasticsearch 및 Logstash 버전 7.16.1 및 6.8.21도 CVE-2021-44228 및 CVE-2021-45046을 완전히 완화합니다. 알려진 모든 CVE에 대한 완전한 보호를 제공하는 이러한 버전에도 불구하고 Log4j 종속성 버전만 보는 취약성 스캐너에서 거짓 긍정 경고를 유발할 수 있습니다. 이것이 위험으로 이어지지는 않지만 일부 배포 및 고객은 여전히 규정 준수 영향에 대해 우려할 수 있음을 이해합니다.

Elasticsearch 7.16.2 및 Logstash 6.8.22 소개

오늘 우리는 Apache Log4j2를 버전 2.17.0으로 업그레이드하는 Elasticsearch 및 Logstash의 새 버전(각각 7.16.2 및 6.8.22)의 출시를 발표하게 된 것을 기쁘게 생각합니다. 또한 7.16.1 및 6.8.21에 제공된 완화 기능을 유지합니다. 7.16.2 및 6.8.22에 제공된 Log4j 완화에 대한 완화 합계는 다음과 같습니다.

- 버전 2.17.0으로 업그레이드된 Log4j

- JndiLookup 클래스는 JNDI Lookup 기능이 제공하는 공격 노출 영역과 유사한 취약점의 관련 위험을 제거하기 위해 완전히 제거되었습니다.

- log4j2.formatMsgNoLookups=true는 취약한 기능 중 하나를 비활성화하도록 설정됩니다.

모든 Elastic 제품 및 관련 완화에 대한 최신 정보 를 얻으려면 Elastic 권고 를 참조하십시오 .

시스템에 패치를 적용하는 것이 이러한 취약점을 방지하는 가장 좋은 방법이지만 환경 내에 숨어 있는 종속성 또는 관리되지 않는/불량 시스템으로 인해 패치가 지연되는 경우가 있을 수 있습니다. Elastic Security 사용자는 또한 Elastic Endpoint, Auditbeat 및 위협 헌팅 기능을 사용하여 탐지 및 이벤트 상관 관계를 활용하여 환경에서 Log4j2 취약성의 활성 악용을 식별할 수 있습니다. Elastic 이 어떻게 도움이 되는지 알아보려면 이 주제에 대한 Elastic의 블로그 를 참조하십시오 .